23 septembre 2006

Des lasers dans les processeurs

Une équipe de chercheurs d'Intel et de l'université de Californie a annoncé il y a quelques jours qu'ils ont développé un processeur capable de produire des rayons laser!

Une équipe de chercheurs d'Intel et de l'université de Californie a annoncé il y a quelques jours qu'ils ont développé un processeur capable de produire des rayons laser!Super, vous dites-vous. Et quoi, c'est StarWars dans mon PC ?

Allons.

En utilisant la lumière au lieu de fils pour envoyer des données entre les processeurs ou vers la mémoire, on élimine le principal goulot d'étranglement dans nos ordinateurs.

Bon, même si cette annonce est faite maintenant, il n'y aura pas d'application commerciale avant 2010. Mais ça laisse la porte ouverte à pas mal de trucs: des routeurs et des commutateurs Internet méga-haut-débit, des processeurs beaucoup plus rapides et des coûts moins élevés à long terme. Ce qui devrait enterrer d'un coup la loi de Moore (qui a d'ailleurs déjà pris un sacré coup dans l'aile).

Les lasers ont déjà transporté des gros paquets de données sur des grandes distances, sur des cables optiques. Dans les processeurs cependant, les données passent par des fils ! Des fils à grand vitesse, d'accord, mais tout est ralentit quand il s'agit de passer d'un processeur à l'autre.

Avec les lasers, on parle ici de vitesses sans précédent.

"C'est un domaine qu'on exploite depuis seulement 1 an et demi", dit Eli Yablonovitch, un physicien de l'université de Santa Barbara.

Source: The New-York Times, la semaine passée.

Pour ceux qui ne savent pas:

Santa Barbara n'est donc pas qu'une série toute pourrie. Il y a aussi une université là-bas.

Libellés : decouvertes

La lutte contre le spam: nouvelle idée

Des chercheurs de l'Institut Technologique de Géorgie ont découvert que la détection du spam au niveau du réseau peut être une solution plus efficace que les filtres sur le contenu qui existent actuellement.

Ils ont aussi développé des algorithmes qui peuvent détecter quand un ordinateur est membre d'un botnet, ainsi qu'une technique pour renforcer la sécurité.

"Les filtres de contenu mènent une bataille perdue d'avance parce qu'il est plus simple pour les spammeurs de simplement changer leur contenu que pour nous de créer le filtre adéquat", explique Nick Feamster, assistant en informatique à l'institut. "Nous avons besoin d'un autre ensemble de propriétés qui ne sont plus basées sur le contenu. Pourquoi pas les propriétés du réseau? C'est assez compliqué, pour les spammeurs, de modifier ces propriétés."

La recherche a été présentée il y a quelques jours à la conférence ACM SIGCOMM à Pise en Italie. Les chercheurs ont passé 1 an et demi à collecter des données sur le routage Internet et sur le spam à partir d'un seul domaine. Ils ont trouvé qu'ils pouvaient identifier quels fournisseurs de services transmettent le spam, ainsi que le petit ensemble des adresses IP qui ne font qu'en produire.

Les spammeurs exploitent les vulnérabilités des protocoles de routage Internet, réussissant à assigner à leurs machines n'importe quel adresse IP de ce petit ensemble. Ensuite, ils envoient leur pourriel à partir de ces machines et rapidement, ils retirent toute trace de la route utilisée. L'adresse IP n'est donc pas joignable longtemps, si bien que le destinataire n'est pas en mesure de l'identifier.

Feamster espère que sa recherche permettra de rendre ces protocoles plus sécurisés et d'améliorer le filtrage du spam.

Source: Georgia Research Tech News, il y a deux semaines.

Pour ceux qui ne savent pas:

Les botnets (ou ordinateurs zombies) forment des réseaux d'ordinateurs infectés par des virus informatiques ou des chevaux de Troie, contrôlés via Internet le plus souvent à des fins malveillantes. Une ou plusieurs personnes prenant le contrôle de toutes les machines infectées obtiennent ainsi une capacité considérable. Les botnets sont plus à l'avantage d'organisations criminelles que de pirates isolés, et peuvent être même loués à des tiers peu scrupuleux.

Selon Symantec fin 2004, le parc le plus important de PC contaminés se trouve au Royaume-Uni (avec 25,2 % des machines). Les États-Unis décrochent la deuxième place avec 24,6 %. Ils sont suivis respectivement par la Chine (7,8 %), le Canada (4,9 %) et l'Espagne (3,8 %). La France est au sixième rang avec 3,6 % d'ordinateurs victimes d'une prise de contrôle sauvage à distance.

Ils ont aussi développé des algorithmes qui peuvent détecter quand un ordinateur est membre d'un botnet, ainsi qu'une technique pour renforcer la sécurité.

"Les filtres de contenu mènent une bataille perdue d'avance parce qu'il est plus simple pour les spammeurs de simplement changer leur contenu que pour nous de créer le filtre adéquat", explique Nick Feamster, assistant en informatique à l'institut. "Nous avons besoin d'un autre ensemble de propriétés qui ne sont plus basées sur le contenu. Pourquoi pas les propriétés du réseau? C'est assez compliqué, pour les spammeurs, de modifier ces propriétés."

La recherche a été présentée il y a quelques jours à la conférence ACM SIGCOMM à Pise en Italie. Les chercheurs ont passé 1 an et demi à collecter des données sur le routage Internet et sur le spam à partir d'un seul domaine. Ils ont trouvé qu'ils pouvaient identifier quels fournisseurs de services transmettent le spam, ainsi que le petit ensemble des adresses IP qui ne font qu'en produire.

Les spammeurs exploitent les vulnérabilités des protocoles de routage Internet, réussissant à assigner à leurs machines n'importe quel adresse IP de ce petit ensemble. Ensuite, ils envoient leur pourriel à partir de ces machines et rapidement, ils retirent toute trace de la route utilisée. L'adresse IP n'est donc pas joignable longtemps, si bien que le destinataire n'est pas en mesure de l'identifier.

Feamster espère que sa recherche permettra de rendre ces protocoles plus sécurisés et d'améliorer le filtrage du spam.

Source: Georgia Research Tech News, il y a deux semaines.

Pour ceux qui ne savent pas:

Les botnets (ou ordinateurs zombies) forment des réseaux d'ordinateurs infectés par des virus informatiques ou des chevaux de Troie, contrôlés via Internet le plus souvent à des fins malveillantes. Une ou plusieurs personnes prenant le contrôle de toutes les machines infectées obtiennent ainsi une capacité considérable. Les botnets sont plus à l'avantage d'organisations criminelles que de pirates isolés, et peuvent être même loués à des tiers peu scrupuleux.

Selon Symantec fin 2004, le parc le plus important de PC contaminés se trouve au Royaume-Uni (avec 25,2 % des machines). Les États-Unis décrochent la deuxième place avec 24,6 %. Ils sont suivis respectivement par la Chine (7,8 %), le Canada (4,9 %) et l'Espagne (3,8 %). La France est au sixième rang avec 3,6 % d'ordinateurs victimes d'une prise de contrôle sauvage à distance.

Libellés : decouvertes

22 septembre 2006

Le projet Bière

Des chercheurs de l'agence de recherche australienne CSIRO ont décidé de passer les quatre prochaines années à développer des outils logiciel qui permettront aux animateurs 3D de recréer les mouvements des liquides de façon plus réaliste, pour les films et les jeux vidéo.

Des chercheurs de l'agence de recherche australienne CSIRO ont décidé de passer les quatre prochaines années à développer des outils logiciel qui permettront aux animateurs 3D de recréer les mouvements des liquides de façon plus réaliste, pour les films et les jeux vidéo.Un truc assez compliqué jusque maintenant, puisqu'il faut connaître parfaitement le mouvement du liquide, le comportement de la mousse, des bulles, des éclaboussures, des vagues, des remous et des tourbillons.

De la mousse et des bulles ? Oui, on vous a dit que ces chercheurs étaient australiens. Des chercheurs belges auraient fait la même chose: ils vont d'abord simuler l'animation d'une bière qu'on verse dans un verre.

Ils espèrent finir ça avant la fin de l'année.

Avant ça, ils ont simulé le naufrage du Titanic: des algorithmes mathématiques compliqués pour calculer le mouvement de l'eau et des différents objet qui baignent dedans.

La résolution est un détail non-négligeable pour ces chercheurs, car si elle est trop basse, le fluide animé ressemblerait à de la glace qui déborde. Ils ont résolu ce problème grâce à la dynamique des fluides assistée par ordinateur (Computational Fluid Dynamics), ce qui a permis de donner le contrôle de chaque particule du fluide. Une petite vidéo explicative.

Source: The Age, il y a deux semaines.

Pour ceux qui ne savent pas: The Titanic est un film beaucoup trop long de James Cameron.

Libellés : decouvertes

20 septembre 2006

Fini la guerre des DVD haute-définition

Peut-être dans l'espoir d'en finir avec cette interminable guerre du format haute-définition, trois ingénieurs de chez Warner Bros. ont inventé un disque qui supporte les 3 formats : le "Multilayer Dual Optical Disk" possède une couche de données au format standard CD ou DVD, une seconde couche capable de supporter le format Blu-Ray et une dernière au format HD-DVD.

Peut-être dans l'espoir d'en finir avec cette interminable guerre du format haute-définition, trois ingénieurs de chez Warner Bros. ont inventé un disque qui supporte les 3 formats : le "Multilayer Dual Optical Disk" possède une couche de données au format standard CD ou DVD, une seconde couche capable de supporter le format Blu-Ray et une dernière au format HD-DVD.Le brevet a été soumis par Wayne Smith, Alan Bell et Lewis Ostrover. L'idée consiste à enregistrer l'information à différentes profondeurs selon la technologie. Pour les disques Blu-Ray, cela se passe à 0,1 mm de la surface tandis que pour les disques HD-DVD, c'est 0,6 millimètre.

Concrètement, cela signifie que les utilisateurs pourront choisir leur format sans s'inquiéter de qui va survivre à cette guerre du DVD seconde génération. Cela signifie aussi que les studios ne doivent plus faire un choix crucial de technologie et peuvent fournir leur contenu dans les deux formats.

Source: Yahoo UK, hier.

Pour ceux qui ne savent pas:

Le Blu-ray Disc est le nom donné au successeur du DVD (le HD-DVD prétend aussi à ce titre). Il est basé sur un rayon laser bleu (longueur d'onde: 405nm), d'ouverture numérique élevée (0.85), d'où le nom en anglais "Blue ray" rayon bleu, contracté en "Blu-ray" pour déposer la marque. Par comparaison avec le laser rouge (longueur d'onde: 780nm) d'ouverture numérique 0.45 utilisé pour le CD et le laser orange (longueur d'onde: 650/635nm) d'ouverture numérique 0.6 utilisé pour le DVD, il permet de stocker plus d'informations sur la même surface grâce à un rayon plus fin (diamètre du spot laser: 480nm) induisant des sillons de gravure plus petits et plus rapprochés (écart: 320nm) et des pits plus courts (longueur minimale: 149nm). Les premiers appareils grand public à utiliser cette technologie devraient apparaître fin 2006, notamment la PlayStation 3 en janvier 2007.

Le HD-DVD (High Density Digital Versatile Disc) est le support développé pour être la norme de la télévision haute définition sur DVD. Comme le DVD et le Cédérom, les données sont stockées sous forme numérique, sur un disque de 12 cm de diamètre.

Libellés : decouvertes

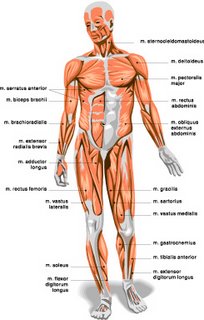

Un meilleur rendu des muscles dans l'animation 3D

Des chercheurs de l'Université de Bournemouth en Angleterre ont créé un ensemble d'outils qui permettent de rendre l'animation de la peau et des muscles beaucoup plus réaliste.

Des chercheurs de l'Université de Bournemouth en Angleterre ont créé un ensemble d'outils qui permettent de rendre l'animation de la peau et des muscles beaucoup plus réaliste.Traditionnellement, les animateurs commencent par créer les personnages en dessinant leur apparence externe, puis en ajoutant les détails tels que la façon dont les muscles vont apparaître sur le dessin basique. Cette approche est généralement la préférée des animateurs puisque la plus intuitive et la plus simple.

Mais on perd beaucoup en réalisme, le personnage peut finalement paraître "faux" si la peau ne correspond pas exactement au mouvement du muscle censé se trouver en-dessous.

Construire les muscles d'abord, et ensuite apposer la peau par-dessus, permet de rendre les personnages 3D plus réalistes, mais cela demande une connaissance avancée de l'anatomie humaine (même si le personnage n'est pas humain, notre oeil est habitué à ça).

Jian Zhang et ses collègues ont donc développé un algorithme qui commence un design des muscles sous la peau pendant que l'animateur se concentre sur l'apparence extérieure, tout en dictant ses règles sur la structure des muscles principaux.

Quand une partie du corps est fléchie, l'algorithme d'animation contracte ou détend le muscle et la peau réagit parfaitement en utilisant l'information de la forme des muscles en-dessous.

Zhang a commencé en regardant les groupes de muscles qui causent un mouvement de la peau, c'est-à-dire principalement les épaules, le cou, les bras et les cuisses. Il a ensuite analysé informatiquement les formes des muscles et les a simplifiées en ellipses. Cette simplification permet aux animateurs de créer des mouvements réalistes sans avoir des connaissances approfondies d'anatomie tout en conservant un besoin en ressources informatiques tout à fait convenable.

Sur la figure de droite, les muscles principaux sur la partie gauche du corps ont été extraits en utilisant la technique des chercheurs. Les muscles sont utilisés pour déformer la surface cutanée quand le personnage est animé.

Sur la figure de droite, les muscles principaux sur la partie gauche du corps ont été extraits en utilisant la technique des chercheurs. Les muscles sont utilisés pour déformer la surface cutanée quand le personnage est animé.Pour ceux qui ne savent pas: La synthèse d'image 3D souvant abrégé 3D est un ensemble de techniques notamment issues de la CAO (Conception Assistée par Ordinateur) qui permet la représentation d'objets en volume sur un écran. Elle est actuellement très utilisée en art numérique dans l'industrie du film avec des longs métrages comme Shrek ou Ice Age et depuis 1994 dans beaucoup de jeux vidéo.

Libellés : decouvertes

07 septembre 2006

Beaucoup trop chaud

Une récente conférence à la Stanford University est arrivée à la conclusion que les fabricants de microprocesseurs se moquent bien du problème de la chaleur dégagée.

Une récente conférence à la Stanford University est arrivée à la conclusion que les fabricants de microprocesseurs se moquent bien du problème de la chaleur dégagée.Lors de cette conférence, Bernie Meyerson d'IBM a déclaré qu'il était stupide de vouloir atteindre des performances toujours plus élevées au détriment de l'efficacité énergétique. Il prétend que dans les années 80, il a vu les concepteurs dépasser par deux fois les seuils critiques, et c'est tout simplement idiot.

Il signale que les processeurs actuels dégagent plus de chaleur par centimètre carré qu'un fer à repasser!

On s'attend à ce que Calor sorte un fer utilisant un pentium4 exécutant Windows Vista.

Bientôt Internet Explorer 7 pour surfer en repassant vos chemises...

Source: MercuryNews, il y a plus d'une semaine.

Libellés : anecdote

05 septembre 2006

Comportement inhabituel

Des chercheurs du NICTA, le National ICT Australia, sont en train de développer des applications de surveillance qui sortent de l'ordinaire. L'une de ces applications permet de repérer un comportement inapproprié dans un lieu public.

Des chercheurs du NICTA, le National ICT Australia, sont en train de développer des applications de surveillance qui sortent de l'ordinaire. L'une de ces applications permet de repérer un comportement inapproprié dans un lieu public.L'équipe qui propose ce bazar me fait déjà peur, peut-être pour le nom (SAFE, Smart Applications For Emergencies) ou peut-être pour l'idée tout simplement.

L'équipe a déjà proposé une spécification de language qui permet de décrire et donc discerner les niveaux de menace. Le but du projet est de fournir un maximum d'informations à des décideurs humains.

'Identifier une personne c'est une chose, mais nous, nous trouvons des comportements inhabituels ou suspects dans un environnement ouvert", explique Chris Scott, le chef des gens qui ont ce genre d'idée.

Le projet utilise pour l'instant les données des 6000 caméras de surveillance des réseaux de transport à Queensland, dans l'espoir de pouvoir se passer du regard humain constant.

Source: ComputerWorld, ce vendredi.

Libellés : decouvertes

archives >> fevrier10 - janvier10 - novembre09 - octobre09 - septembre09 - août09 - juillet09 - mars09 - février09 - janvier09 - decembre08 - novembre08 - octobre08 - septembre08 - août08 - juillet08 - juin08 - mars08 - fevrier08 - janvier08 - decembre07 - novembre07 - octobre07 - septembre07 - août07 - juillet07 - juin07 - mai07 - avril07 - mars07 - février07 - janvier07 - decembre06 - novembre06 - octobre06 - septembre06 - août06 - juillet06 - juin06 - mai06 - avril06 - mars06 - février06 - janvier06 - decembre05 - novembre05 - octobre05

Powered by Stuff-a-Blog

une page au hasard