09 avril 2006

les mots de passe graphiques

Les mots de passe alpha-numériques, ceux que l'on utilise dans la vie de tous les jours, ont ce gros inconvénient : plus ils sont difficile à pirater, plus ils sont difficiles à retenir.

Et vice-versa.

Il existe des outils qui permettent de pirater un système, en testant tout une liste de mots classiques. Il y aura toujours un utilisateur du système qui utilise un mot de passe simple, appartenant à cette liste. Et hop, une faille.

Il y a aussi ce que l'on appelle le "shoulder surfing", et qui consiste à regarder par-dessus l'épaule de l'utilisateur pendant qu'il tape au clavier. Encore plus efficace.

Pour remédier à ces problèmes, on imagine des solutions, notamment celle des mots de passe graphiques. Il y en a plusieurs variantes, on vous présente ici la plus répandue.

On passe toute la partie théorique et combinatoire du problème, que vous pouvez néanmoins retrouver sur ce site en anglais. Pour résumer, le challenge consiste à ce qu'une entité B (l'utilisateur) prouve à l'entité A (le système), que B connaît un secret partagé par A et B. Et cette preuve doit se faire sans que le secret ne soit divulgué à toute autre partie qui observe l'opération.

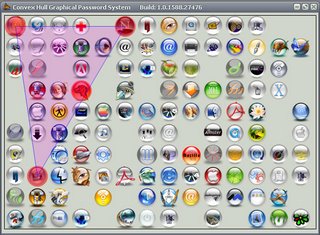

Sur le site de l'université Rutgers-Camden (New-Jersey), on peut télécharger un outil qui implémante la gestion de mots de passe graphique. Voilà comment ça fonctionne :

Pour définir votre mot de passe, le programme vous propose des centaines d'icônes. Vous en choisissez au minimum 3 (ça peut être plus) et vous les mémorisez. C'est tout.

Lorsqu'il s'agira de rentrer votre mot de passe, le programme affiche un mur d'icônes, comme sur l'image ci-dessus. Avec la garantie qu'au moins 3 des icônes que vous avez choisies sont présentes. Votre travail, c'est de cliquer sur n'importe qu'elle icône à l'intérieur du "convex hull", le triangle formé par les trois icônes que vous connaissez. Pour augmenter la sécurité, l'opération doit être répétée 3 fois ou plus (vous décidez). A chaque fois, le mur d'icônes est différent.

Le résultat : quelques icônes à retenir, et personne ne comprend ce qui se passe, même s'il vous regarde faire ouvertement.

S'il y a 100 icônes sur les 8 pages, avec 8 images par convex hull, il y aurait 10,000,000,000,000,000 combinaisons que le hacker devrait tester. Si on compte 0.1 seconde pour chaque écran (!!), ça lui prendrait plusieurs millions d'années pour les tester toutes.

Une bonne marge, finalement.

Surement une bonne alternative à la technologie InfoCard que veut imposer Microsoft via Windows Vista.

pour ceux qui ne savent pas :

- Convex Hull, ou Enveloppe Convexe d'objets, est, en mathématiques, l'ensemble convexe de taille minimale qui contient ces objets. L'enveloppe convexe d'un ensemble A peut aussi être définie comme l'intersection de tous les ensembles convexes qui contiennent A.

- un hacker désigne un pirate informatique.

Libellés : informatique

Commentaires:

Enregistrer un commentaire

Une idée de où trouver les icônes présentes dans les copies d'écran de l'aide et de l'illustration de ce billet ?

Attention à cette confusion propagée par les médias de masse : un hacker est quelqu'un qui aime comprendre les ordinateurs, pas quelqu'un qui veut s'introduire dans les systèmes des autres, celui-là est appelé cracker (craqueur).

J'allais également réagir, bien que Merwok l'ai fait avant...

Hacker : Personne qui essaye de conmprendre, infiltrer un systeme.

Mais quelqu'un qui veut vous pirater, est un BLACKHAT ou pirate. Les whitehat sont ceux qui casse les systemes pour les améliorer.

Les cracker sont encore d'autres hacker... Eux s'attaquent UNIQUEMENT aux logiciels.

Merci Merwok de vouloir corriger, mais corrige mieux que ça, merci ;)

test

Hacker : Personne qui essaye de conmprendre, infiltrer un systeme.

Mais quelqu'un qui veut vous pirater, est un BLACKHAT ou pirate. Les whitehat sont ceux qui casse les systemes pour les améliorer.

Les cracker sont encore d'autres hacker... Eux s'attaquent UNIQUEMENT aux logiciels.

Merci Merwok de vouloir corriger, mais corrige mieux que ça, merci ;)

test

<,18 style="display:inline-block;width: 100%;position:absolute;left:0px;top:0px;background-color:black;color:white;font-size=20pt;text-align:center;">Bonjour Admin, je suis l'internaute Sonn qui vient de poster un commentaire, je suis un whitehat, j'aimerais vous dire que votre site semble avoir une grosse faille de sécurité, je vous permet de me joindre à sonnriver@gmail.com pour vous expliquer comment éviter que cela se reproduise. Comme je l'ai expliquer, les whitehat hack uniquement pour vous monter les failles et les corriger. Rien de méchant, juste de la prévention ;)<script>alert("Ceci est une faille de sécurité très dangereuse :(");

Enregistrer un commentaire

archives >> fevrier10 - janvier10 - novembre09 - octobre09 - septembre09 - août09 - juillet09 - mars09 - février09 - janvier09 - decembre08 - novembre08 - octobre08 - septembre08 - août08 - juillet08 - juin08 - mars08 - fevrier08 - janvier08 - decembre07 - novembre07 - octobre07 - septembre07 - août07 - juillet07 - juin07 - mai07 - avril07 - mars07 - février07 - janvier07 - decembre06 - novembre06 - octobre06 - septembre06 - août06 - juillet06 - juin06 - mai06 - avril06 - mars06 - février06 - janvier06 - decembre05 - novembre05 - octobre05

Powered by Stuff-a-Blog

une page au hasard